VsFTP – Installation et configuration

VsFTP – Installation et configuration

Définition de FTP

FTP veut dire « File Transfert Protocol » ou Protocole de transfert de Fichier.

C’est donc un protocole qui va permettre l’échange de fichiers entre 2 ordinateurs, et plus exactement entre un serveur et un client.

Dans notre cas nous avons choisis d’installer le serveur VSFTP sous Linux.

Il est orienté sécurité, en effet VsFTP veut dire Very Secure File Transfert Protocol Daemon.

La configuration par défaut est paranoïaque, d’après la man page.

Installation :

[pastacode lang= »bash » manual= »apt-get%20install%20vsftpd » message= » » highlight= » » provider= »manual »/]

Lancement du service :

[pastacode lang= »bash » manual= »service%20vsftpd%20start » message= » » highlight= » » provider= »manual »/]

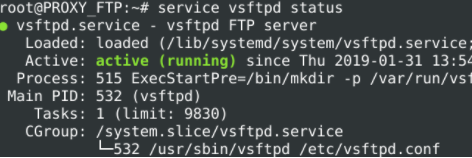

Vérification :

[pastacode lang= »bash » manual= »service%20vsftpd%20status » message= » » highlight= » » provider= »manual »/]

Configuration de vsftpd :

La configuration de VsFTPd est centralisée dans un seul et même fichier /etc/vsftpd.conf

[pastacode lang= »bash » manual= »%23%20Ceci%20configure%20vsFTPd%20en%20mode%20%22standalone%22%0A%23listen%3DYES%20%20%20%20%0A%23listen_ipv6%3DNO%0A%0A%23%20On%20d%C3%A9sactive%20les%20connexions%20anonymes%0A%23%20et%20on%20active%20les%20non-anonymes%20(c’est%20le%20cas%20des%20utilisateurs%20virtuels)%0Aanonymous_enable%3DNO%0Alocal_enable%3DYES%0A%0A%23Pour%20permettre%20%C3%A0%20vos%20utilisateurs%20locaux%20(ceux%20qui%20ont%20un%20compte%20sur%20la%20machine)%20de%20se%20connecter%20au%20serveur%20et%20d’%C3%A9crire.%20%0Awrite_enable%3DYES%0A%0A%23%20permet%20de%20d%C3%A9finir%20les%20droits%20par%20d%C3%A9faut%20lors%20de%20creation%20de%20fichier%20et%20r%C3%A9pertoire%0Alocal_umask%3D022%0A%0A%23%20Pour%20des%20raisons%20de%20s%C3%A9curit%C3%A9%20on%20interdit%20toute%20action%20d’%C3%A9criture%3A%0A%23les%20anonymes%20n’ont%20pas%20le%20droit%20de%20charger%20des%20fichiers%20sur%20le%20serveur%0Aanon_upload_enable%3DNO%0A%0A%23les%20anonymes%20n’ont%20pas%20le%20droit%20de%20cr%C3%A9er%20de%20r%C3%A9pertoire%0Aanon_mkdir_write_enable%3DNO%0A%0A%23%20message%20affich%C3%A9%20aux%20utilisateurs%20s’ils%20vont%20dans%20un%20certain%20r%C3%A9pertoire%20%0Adirmessage_enable%3DYES%0A%0A%23cette%20option%20est%20activ%C3%A9e%2C%20vsf%20affichera%20les%20listes%20des%20r%C3%A9pertoires%20avec%20l’heure%20de%20votre%20fuseau%20horaire%20local.%0Ause_localtime%3DYES%0A%0A%23active%20les%20logs%20lors%20de%20chargement%20ou%20t%C3%A9l%C3%A9chargement.%0Axferlog_enable%3DYES%0A%0A%23confirme%20que%20le%20port%20ftp%20est%20le%2020%0Aconnect_from_port_20%3DYES%0A%0A%0A%0A%23destination%20du%20fichier%20de%20logsd%0Axferlog_file%3D%2Fvar%2Flog%2Fvsftpd.log%0A%0A%23%20Gestion%20des%20temps%20de%20connexion%0Aidle_session_timeout%3D600%0Adata_connection_timeout%3D120%0Aconnect_timeout%3D60%0Aaccept_timeout%3D60%0A%0A%23activez%20cette%20option%20et%20le%20serveur%20reconna%C3%AEtra%20les%20requ%C3%AAtes%20ABOR%20asynchrones.%0Aasync_abor_enable%3DYES%0A%23%20mode%20ASCII%20non%20activ%C3%A9%0Aascii_upload_enable%3DNO%0Aascii_download_enable%3DNO%0A%0A%23banni%C3%A8re%20de%20bienvenu%20lors%20de%20l’identification%0Aftpd_banner%3DBienvenue%20sur%20le%20serveur%20FTP%20de%20BOOKTIC%0A%0A%23%20On%20veut%20que%20les%20utilisateurs%20virtuels%20restent%20chez%20eux%3A%20’%2Fhome%2Fftp%2F’%0Achroot_local_user%3DYES%0A%0A%23%20ne%20pas%20emprisonner%20dans%20son%20r%C3%A9pertoire%20home%20les%20utilisateurs%0Achroot_list_enable%3DNO%0A%0A%23%20Les%20prisonniers%20peuvent%20%C3%A9crire%20dans%20leur%20propre%20r%C3%A9pertoire%20%20%20%20%0Aallow_writeable_chroot%3DYES%0A%0Asecure_chroot_dir%3D%2Fvar%2Frun%2Fvsftpd%0A%0A%23%20Cette%20cha%C3%AEne%20est%20le%20nom%20du%20service%20PAM%20que%20vsftpd%20utilisera.%0Apam_service_name%3Dvsftpd%0A%23%20Cette%20option%20sp%C3%A9cifie%20l’emplacement%20du%20certificat%20RSA%20%C3%A0%20utiliser%20pour%20SSL.%0Arsa_cert_file%3D%2Fetc%2Fssl%2Fcerts%2Fssl-cert-snakeoil.pem%0Arsa_private_key_file%3D%2Fetc%2Fssl%2Fprivate%2Fssl-cert-snakeoil.key%0Assl_enable%3DNO%0A%0A%23%20Pour%20des%20raisons%20de%20s%C3%A9curit%C3%A9%20on%20interdit%20toute%20action%20d’%C3%A9criture%3A%0Aanon_other_write_enable%3DNO%0A%0A%23%20on%20souhaite%20la%20lecture%20seule%20%0Aanon_world_readable_only%3DYES%0A%0A%0A%0A%23chemin%20du%20r%C3%A9pertoire%20anonyme%0Aanon_root%3D%2Fsrv%2Fftp%2Fanon » message= » » highlight= » » provider= »manual »/]

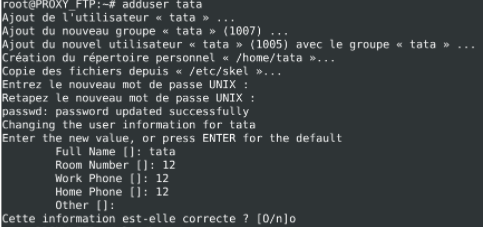

Création des utilisateurs autorisés à accéder au serveur FTP :

En ligne de commande, utiliser la commande adduser

[pastacode lang= »bash » manual= »%20adduser%20tata%0A » message= » » highlight= » » provider= »manual »/]

Désormais l’utilisateur test, pourra se connecter au serveur FTP à l’aide d’un client. (filezilla, etc…)

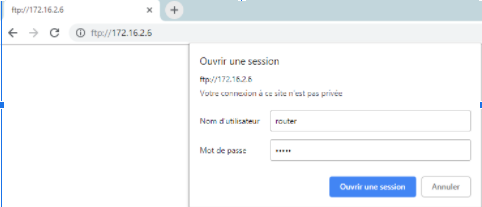

Par le navigateur :

saisir l’adresse l’url, ftp://172.16.2.6

Une fenêtre pop-up demande un identifiant et un mot de passe.

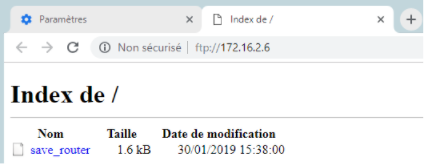

Une fois connecté on accède aux fichiers

Ces fichiers là sont soit creer sur le serveur ftp,

Exemple d’utilisation

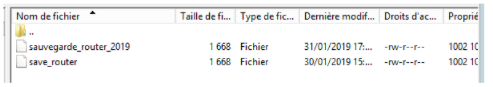

Afin de sauvegarder/restaurer la configuration du routeur ou switch cisco. On a du créer un utilisateur sur le serveur ftp nommé “switch” et son mot de passe.

Ensuite, nous avons ajouté ces identifiants dans la configuration du routeur pour que le routeur puisse faire la copie de sa configuration ( running config) sur le serveur FTP.

[pastacode lang= »bash » manual= »ip%20ftp%20username%20router%0Aip%20ftp%20password%20cisco » message= » » highlight= » » provider= »manual »/]

La commande sur cisco pour pouvoir copier sa sauvegarde sur un serveur ftp

[pastacode lang= »bash » manual= »copy%20running-config%20ftp%3A » message= » » highlight= » » provider= »manual »/]

A l’aide du client Filezilla on peut constater la présence du fichier de sauvegarde

Le chiffrement des communications n’est pas opérationnel, pour cela il faut configurer la clef privée et publique. Je détaillerai cela dans un prochain article dédié au chiffrement de VsFTP.

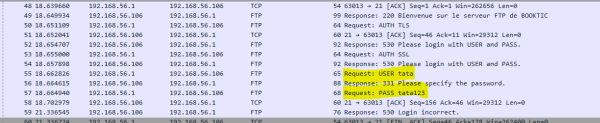

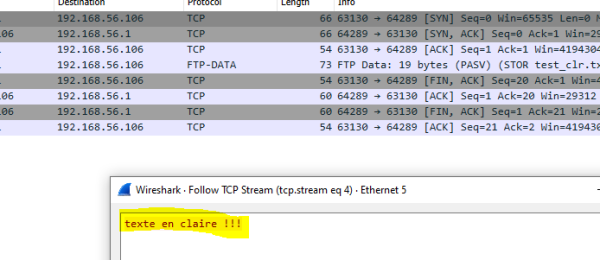

Pour preuve, à l’aide de wireshark on peut voir les communications en claire:

Identifiant :

Le contenu d’un fichier texte :

Comme vous pouvez le constater, une configuration comme celle-ci permet un certain niveau de sécurité mais pas total. A ne surtout pas déployé en production avec accès internet actif.

Achetez Linux Administration – Tome 4: Installer et configurer des serveurs Web, mail et FTP. sur Amazon :