WAZUH – Installation et configuration d’un manager et agent

Wazuh – Présentation et installation

Dans ce qui va suivre, vous allez voir l’installation de l’HIDS (Host Intrusion Detected System) Wazuh et la configuration d’un agent sous linux.

Qu’est ce que Wazuh ?

Wazuh fournit une solution de sécurité capable de surveiller votre infrastructure, de détecter les menaces, les tentatives d’intrusion, les anomalies du système, les applications mal configurées et les actions non autorisées des utilisateurs. Il fournit également un cadre pour la réponse aux incidents et la conformité réglementaire. Il se positionne comme un SIEM (Security Information and Event Management) ou gestion des événements et des informations de sécurité.

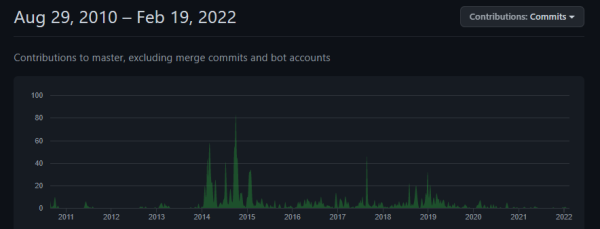

C’est un logiciel Open Source, né du Fork de OSSEC, Il reprend le même code mais cependant Wazuh a une communauté plus nombreuse et plus active.

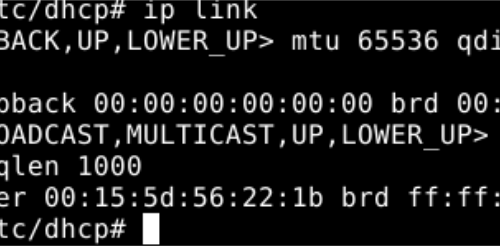

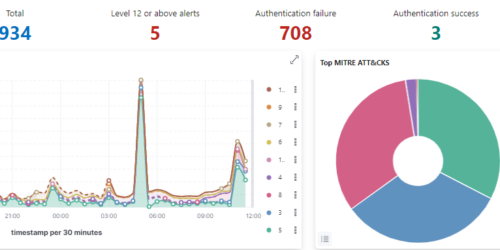

Comme vous pouvez le constater sur ces 2 images :

Wazuh se compose principalement d’un master et d’agents, installé sur différentes machines (Windows, Linux, Mac OS X, AIX, Solaris and HP-UX)

Les agents s’occupent, entre autres, de collecter les logs, inventorier les process en cours d’exécution et détecter les rootkits.

Le master, quant à lui a pour objectif d’analyser les données reçues et manager les agents.

Enfin, pour la partie visualisation, Wazuh se base sur la stack ELK.

Quels sont les cas d’usage?

- Analyse de la sécurité

- Détection d’intrusion

- Analyse des données des journaux

- Surveillance de l’intégrité des fichiers

- Détection des vulnérabilités

- Évaluation de la configuration

- Réponse aux incidents

- Conformité réglementaire

Acheter le livre OSSEC Host-Based Intrusion Detection Guide (Amazon)

Installation

Plusieurs méthodes d’installation sont disponible, en fonction de l’usage que l’on souhaite en avoir.

Dans notre cas, c’est un test, voir découverte : donc nous allons suivre la méthode la plus direct et qui demande le moins de ressources.

Prérequis :

| OS | Debian 8 ou Centos 7 ou Ubuntu |

| Ressources | 4GO RAM et 2CPU |

1- Lancer la commande :

curl -sO https://packages.wazuh.com/4.7/wazuh-install.sh && sudo bash ./wazuh-install.sh -a

2 – Copier et gardez au chaud la sortie standard :

└─$ curl -sO https://packages.wazuh.com/4.7/wazuh-install.sh && sudo bash ./wazuh-install.sh -a –ignore-check

19/01/2024 21:44:51 INFO: Starting Wazuh installation assistant. Wazuh version: 4.7.2

19/01/2024 21:44:51 INFO: Verbose logging redirected to /var/log/wazuh-install.log

19/01/2024 21:45:10 WARNING: Hardware and system checks ignored.

19/01/2024 21:45:10 INFO: Wazuh web interface port will be 443.

19/01/2024 21:45:18 INFO: — Dependencies —-

19/01/2024 21:45:18 INFO: Installing apt-transport-https.

19/01/2024 21:45:45 INFO: Installing software-properties-common.

19/01/2024 21:46:04 INFO: Wazuh repository added.

19/01/2024 21:46:04 INFO: — Configuration files —

19/01/2024 21:46:04 INFO: Generating configuration files.

19/01/2024 21:46:06 INFO: Created wazuh-install-files.tar. It contains the Wazuh cluster key, certificates, and passwords necessary for installation.

19/01/2024 21:46:06 INFO: — Wazuh indexer —

19/01/2024 21:46:06 INFO: Starting Wazuh indexer installation.

19/01/2024 21:47:21 INFO: Wazuh indexer installation finished.

19/01/2024 21:47:21 INFO: Wazuh indexer post-install configuration finished.

19/01/2024 21:47:21 INFO: Starting service wazuh-indexer.

19/01/2024 21:50:26 ERROR: wazuh-indexer could not be started.

19/01/2024 21:50:27 INFO: — Removing existing Wazuh installation —

19/01/2024 21:50:27 INFO: Removing Wazuh indexer.

19/01/2024 21:50:35 INFO: Wazuh indexer removed.

19/01/2024 21:50:35 INFO: Installation cleaned. Check the /var/log/wazuh-install.log file to learn more about the issue.

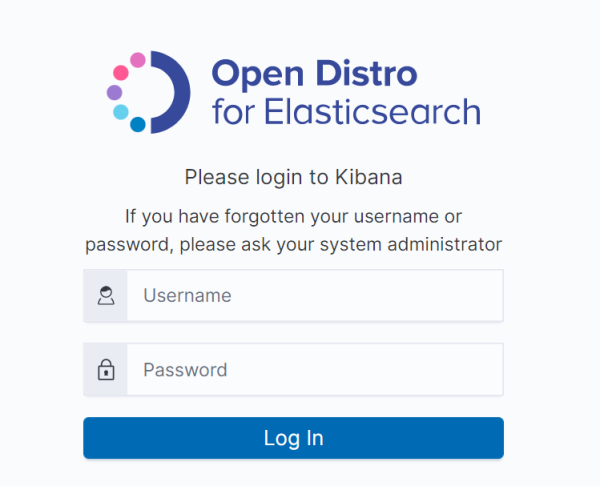

3 – Accéder à l’interface web :

utilisez le login Wazuh et le premier mot de passe fournit en sortie standard. (pour moi ça sera « Nqu2-aYAuo0_iJvx1eFd_Iu1zgaspaR2« )

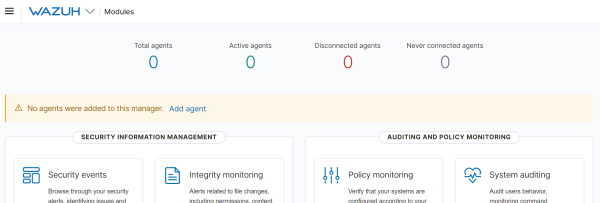

Une fois connecté, vous verrez cette page vide :

Ajouter un agent

Cliquez sur « add agent »

Suivez les instructions à l’ecran…au final vous aurez droit à une commande à lancer sur votre agent. Cette commande installera l’agent sur la machine puis l’enrôlera automatiquement sur le manager.

[pastacode lang= »bash » manual= »curl%20-so%20wazuh-agent-4.2.5.deb%20https%3A%2F%2Fpackages.wazuh.com%2F4.x%2Fapt%2Fpool%2Fmain%2Fw%2Fwazuh-agent%2Fwazuh-agent_4.2.5-1_amd64.deb%20%26%26%20sudo%20WAZUH_MANAGER%3D’localhost’%20WAZUH_AGENT_GROUP%3D’default’%20dpkg%20-i%20.%2Fwazuh-agent-4.2.5.deb » message= » » highlight= » » provider= »manual »/]

lancer le service :

[pastacode lang= »bash » manual= »sudo%20systemctl%20daemon-reload%0Asudo%20systemctl%20enable%20wazuh-agent%0Asudo%20systemctl%20start%20wazuh-agent » message= » » highlight= » » provider= »manual »/]

Une fois cela fait, vous pourrez suivre les événements de sécurité de vos agents directement sur l’interface de Wazuh.

Vous pourrez aussi modifier la configuration de vos agents directement depuis le manager grâce a la configuration centralisée.